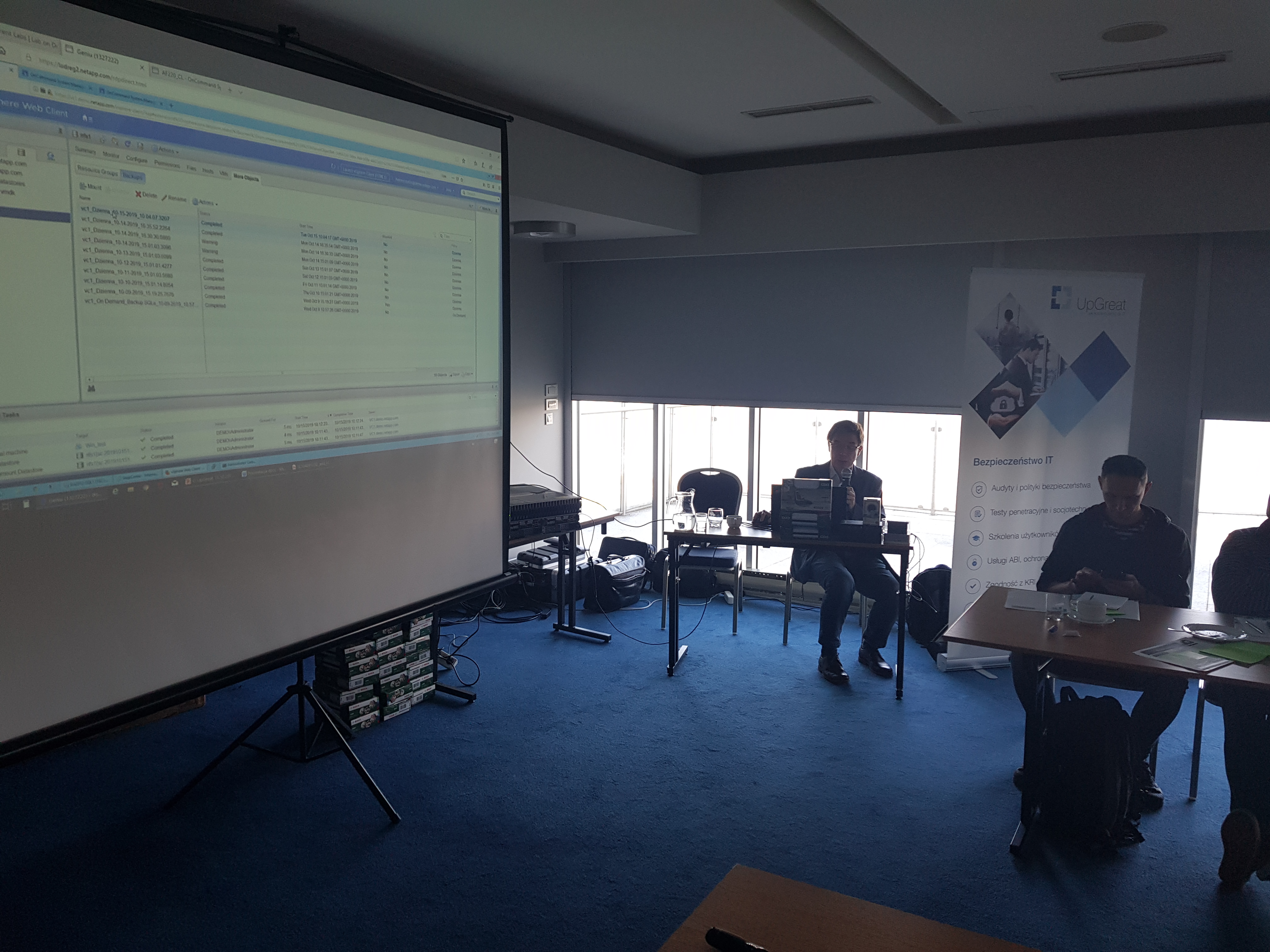

Nowość w ofercie – 2 w 1 – szkolenie i audyt bezpieczeństwa w jednym

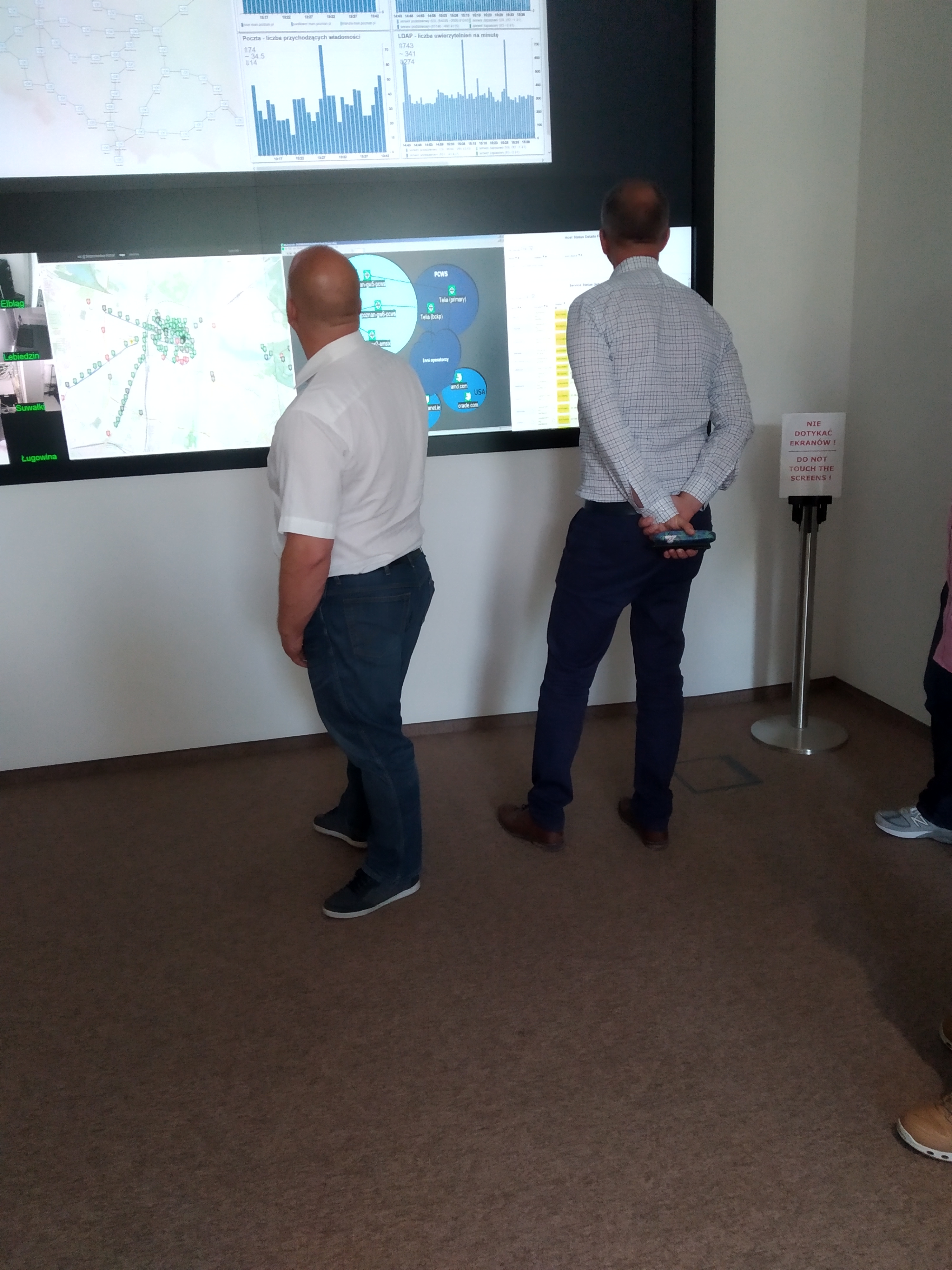

W naszej ofercie pojawiła się nowa usługa – techniczne szkolenie u Klienta połączone z wykonaniem audytu bezpieczeństwa w środowisku szkolonego Klienta. Korzyść jest podwójna: kompetencje wewnątrz firmy (organizacji) oraz audyt i przegląd rzeczywistego środowiska Klienta.

Zachęcamy przy okazji do lektury rocznego raportu CERT za rok 2018 dotyczącego cyberzagrożeń.

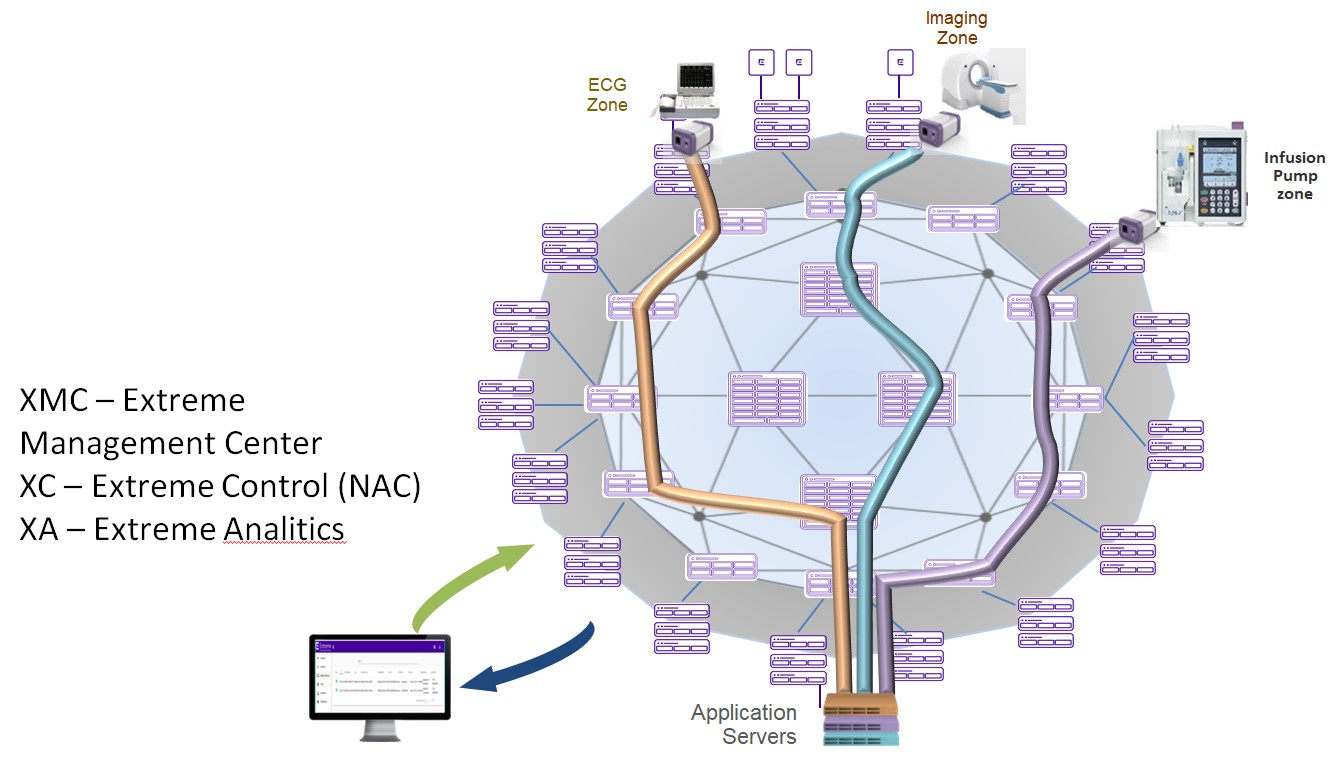

Wśród tematów 3 dniowego szkolenia takie zagadnienia jak:

- Wyszukiwanie i analiza podatności na ataki,

- Wykorzystywanie podatności do przełamywania zabezpieczeń,

- Konfiguracja środowiska metasploit – warsztat pracy pentestera,

- Bezpieczeństwo WIFI i łamanie haseł,

- Generowanie backdoora za pomocą środowiska Metasploit,

- i inne.

Jeśli chcecie dowiedzieć się więcej zapraszamy do odwiedzenia naszej strony internetowej zapoznania się z agendą i wypełnienia formularza.